微软每年豪砸安全研发 10 亿美元,聊聊背后的技术密码

提到网络安全,不得不提到科技巨头微软。微软除了作为全球*大软件厂商外,自身的业务横跨多个不同的领域,建立操作系统平台、Office 生产力套件、企业资源管理及数据库、软件开发语言、平台及工具、互联网服务、社交服务、人工智能、大数据分析等在内庞大的生态系统,同时也包含网络安全。

作为云厂商,微软 Azure 平台在全球有 60+个已提供服务或正在构建的云计算服务区域,向全球用户提供数百种不同的云计算服务。

如何确保如此庞大的业务安全和云计算服务平台安全性,成为了微软所面临的巨大挑战。因此微软在安全领域“大手笔”投入:每年在网络安全研发方面的投资超过 10 亿美元,汇集全球超 3500 名安全专家。

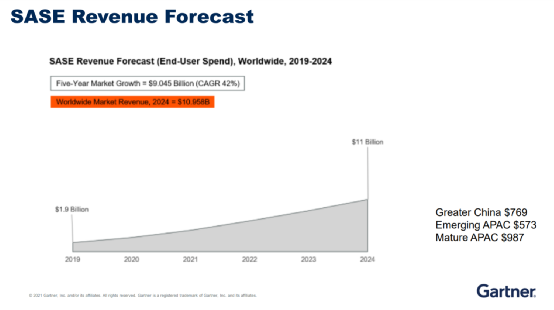

与此同时,微软过去一年在安全业务方面的收入超过 100 亿美元、位居全球*,超 90% 全球财富 500 强企业正在使用微软提供的企业级安全产品与服务。2020 年5月,Gartner 发布《SolutionComparison for the Native Security Capabilities 》报告,首次全面评估全球 TOP 云厂商的整体安全能力,其中微软 Azure 获得全球云厂商*多的 High 评分,位列*。

微软是如何做到的?对此,CSDN 专访微软顾问咨询服务大中华区 Cybersecurity 首席架构师张美波先生,揭开微软安全的技术密码。

张美波认为“实践是检验安全能力的唯一标准”。他虽然属于架构师,但是喜欢深入企业客户一线作战,直面全球安全威胁。因此是不折不扣的“实战型架构师”,人送外号“微软中国安全的头号打手”????。

企业上云,四大安全痛点

去年微软 CEO 萨提亚·纳德拉曾表示,疫情下,数字技术比以往任何时候都更加重要,企业数字化转型迫在眉睫。在两个月内,我们见证了两年才能实现的数字转型进展。

拥抱云计算是企业数字化转型中的一个重要技术发展趋势,但是在企业上云的过程中也存在较多的安全痛点,张美波总结为以下四点:不信任云计算服务提供商、难以厘清安全责任关系、面临技术转型的调整与压力、以及难以实现有效的安全防护。

1、不信任云计算服务提供商

- 对于企业用户而言,以前的数据是放在自己的数据中心里,无论安全控制措施做的好坏与否,自己可直接控制。但是如果使用云计算服务,将数据放到公有云后,那这些数据是否会被云计算服务提供商访问或窃取?同时位于Internet 上的数据也为外部人员提供了访问途径。这必然是重要的安全顾虑。

- 云计算服务商存在系统故障和业务连续性的风险。由于云计算服务商集中存储数据、集中提供服务的原因,它的系统故障和业务连续性问题将导致更大范围的影响,例如 3 月 10 日,欧洲*大的云服务和网络托管服务运营商 OVH 位于法国斯特拉斯堡的一个数据中心发生火灾,导致约 360 万网站出现故障,近 1.5 万名用户的数据受到影响。

- 监管合规问题。一些特定行业的企业存在特殊的监管要求,目前可能还不鼓励甚至反对使用公有云的云计算业务。

谈到这,张美波举了一个例子“钱存银行”:

为什么我们能够放心的把钱存到银行呢?一是银行满足国家监管合规的要求,二是银行具有完善的安全防护措施,包括物理防护措施、技术防护措施和安保人员等等,从而能够让我们充分的信任它。

映射到云计算平台亦需如此。

2、难以厘清安全责任关系

这和技术转型有关,也和技术转型所带来的思维转型相关。

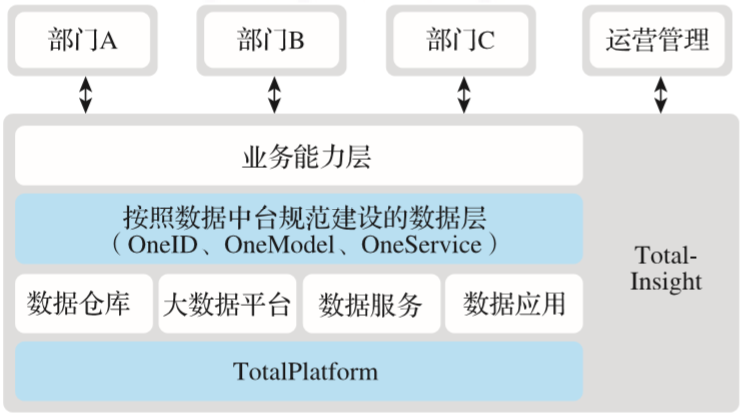

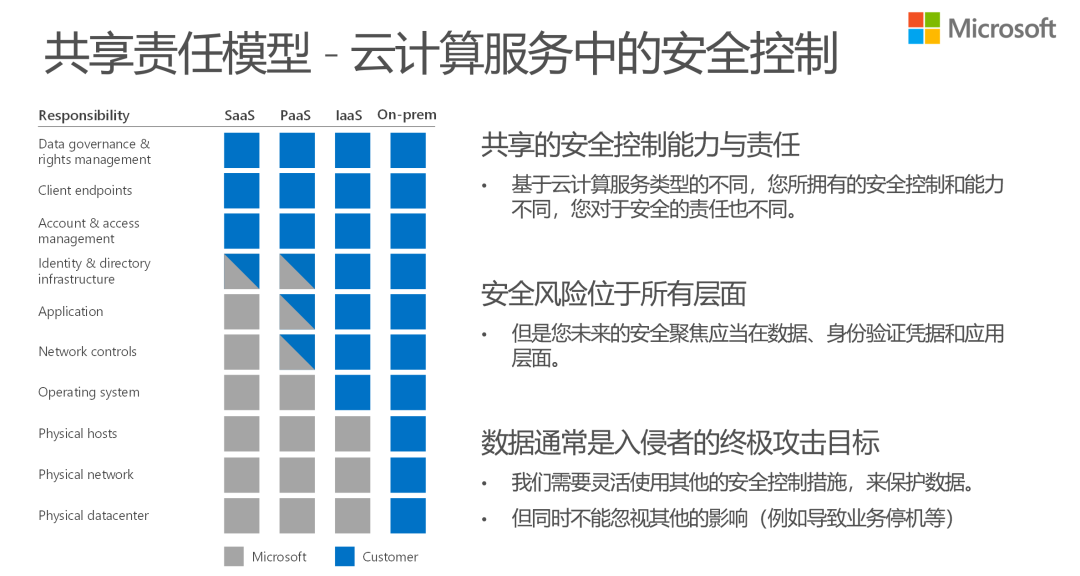

在云计算服务模式下的安全责任划分上,大家首先了解什么是“共享责任模型”。由于云计算服务的核心理念为“租用模式”,基于具体所使用的云计算服务类型的不同,您所拥有的安全控制和能力也不同,负责的安全责任也不同。

我们必须清楚的意识到,用户和云计算服务商是合作关系。因此为了实现有效和高效的安全防护,用户必须和云计算服务商进行充分和紧密的合作。所有安全团队甚至 IT 团队必须学习和理解这种“共享责任模型”,以适应云计算时代的新型安全技术和能力组合,从而避免无意中造成企业安全态势的缺口或重叠,导致出现安全风险或资源浪费。

3、面临技术转型的调整与压力。

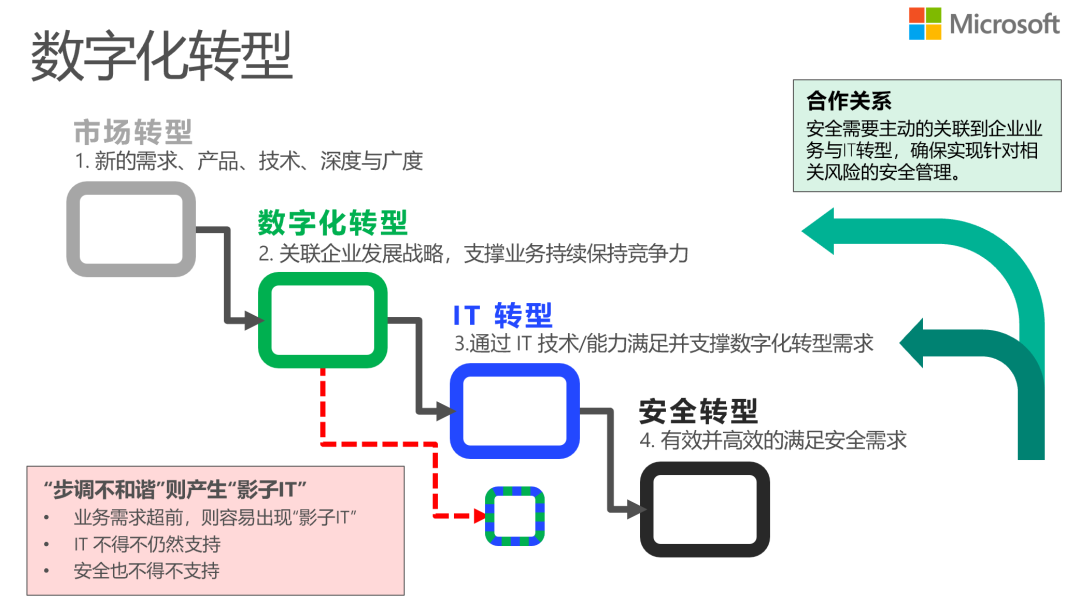

技术转型是为企业数字化转型而服务的,安全转型也是为 IT 转型而服务的。

从技术层面来看,大多数企业应用系统经过多年积累而构建,迁移到云计算平台可能存在复杂的技术架构调整,同时在企业数字化转型和业务转型中也可能存在复杂的业务架构调整甚至发生颠覆性的重大变化,这将同样导致安全转型层面所面临的调整与压力。

如何在此转型过程中协调不同条线的利益关系,以企业数字化转型需求为目标,围绕业务生产力、可靠性和安全性等建立共同目标并制定安全战略,拥抱云计算、移动互联、大数据和人工智能等新技术,从而实现较为平滑和完美的整体转型,这对于企业而言是一个巨大的挑战。

4、难以实现有效的安全防护。

和前面三个难题不同的是,这一点主要在于技术与人员方面。云计算服务是 IT 世界针对传统企业 IT 场景的一场变革,对于安全而言也是一场变革。技术的变革必然带来使用场景的变革,以及所面对的安全风险的变革。在这个安全变革过程中,我们需要充分的认识到,我们不能完全使用传统企业 IT 环境的安全风险去映射到云计算的安全性,而是要刷新自己的思维,必须从云计算自身的技术架构和特性出发去评估潜在的安全风险。

但是这种变革往往是痛苦的,特别是在从传统企业安全转变到拥抱云计算安全的变革初期。这时,安全团队通常会沿用传统的企业安全思维去保护云计算服务和平台,便会遇到以下两个问题:

- 现有安全团队人员缺乏针对云计算安全相关的知识和技能,从而缺乏对于云计算服务相关的完善支持和防护能力,无法为企业有效的抵御和防范网络安全风险,从而无法对企业的业务转型和数字化转型提供有力的安全和决策支撑。

- 由于云计算服务的技术变革,我们所面临的安全架构也在进行变革。而传统的企业网络安全工具,往往缺乏针对云计算服务和平台的有效或者高效支持,以及针对云计算平台和服务的有效攻击防范和威胁检测,存在技术能力上的缺失。

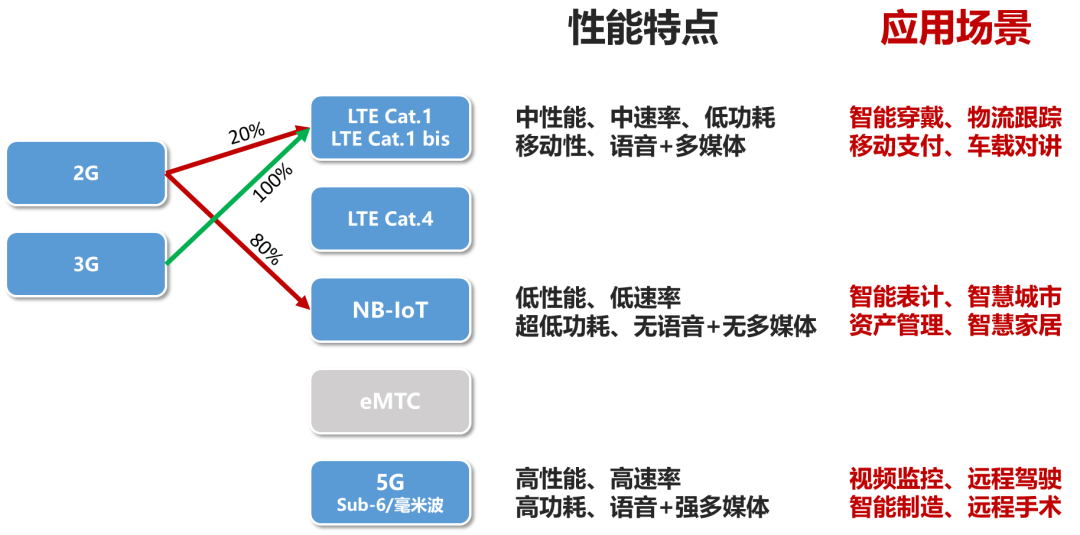

因此张美波建议道,我们要充分认识到云计算时代对于安全转型的需求和要求,安全团队需充分拥抱云计算、大数据、机器学习和人工智能等先进技术所提供的安全技术和能力,才能更好应对各种先进的攻击行为,实现有效的安全防护。

面对安全威胁,Azure 这样迎战!

微软 CEO 萨提亚·纳德拉曾表示:“安全是技术的*优先级,企业和用户只会拥抱和使用他们所信任的技术,微软承诺给客户提供安全的云计算服务”。

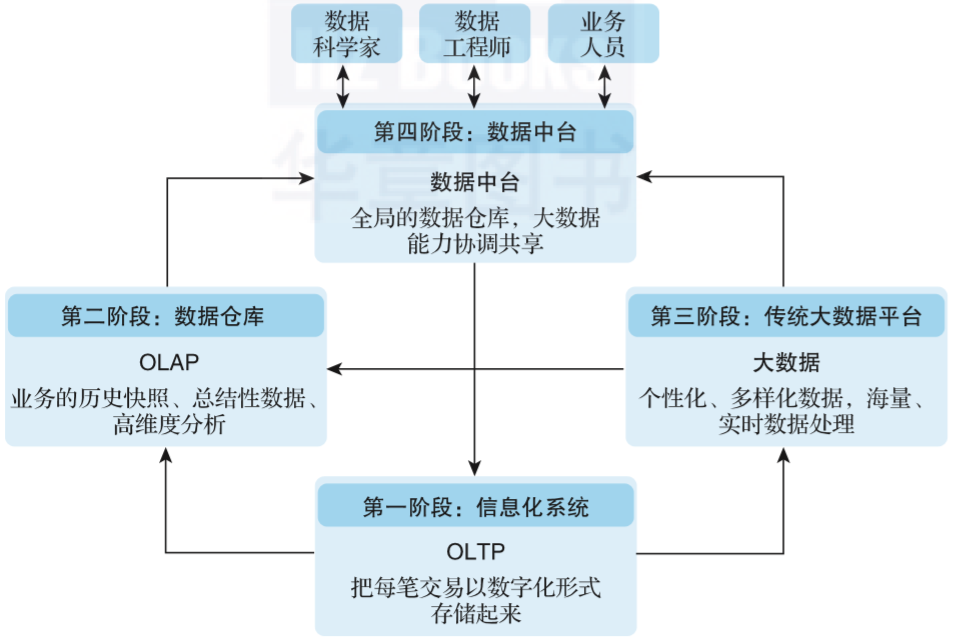

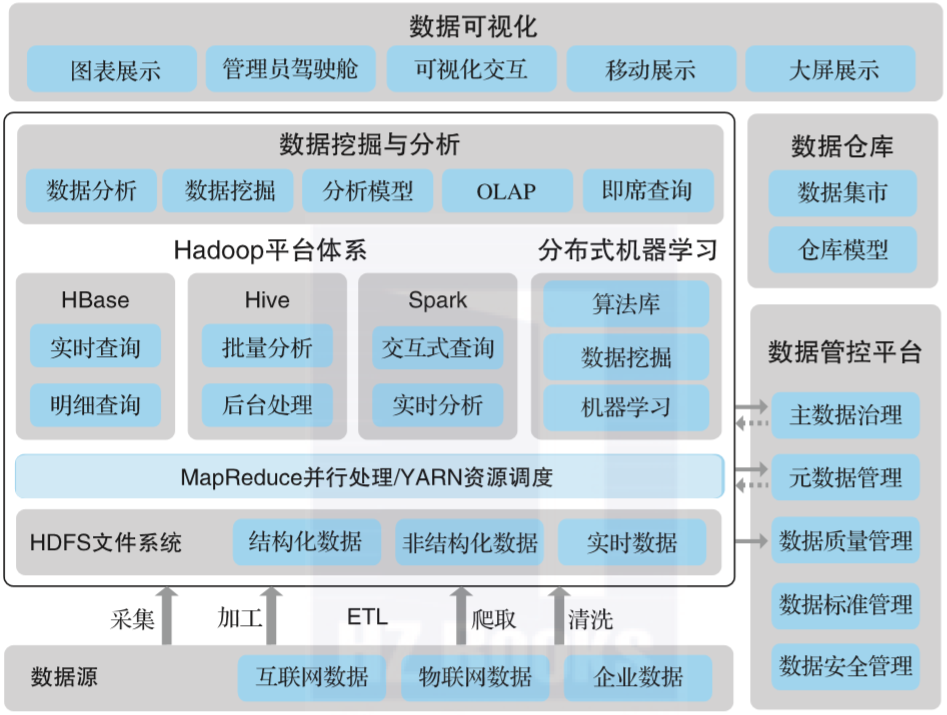

因此,微软打造出下图全面、可实践并持续更新的整体安全参考架构,从而确保企业客户云计算环境、IT 环境和 OT/IoT 环境的安全性。

在近 10 年之前,微软已提出可信云四原则:安全性、隐私与管控、合规性和透明性,这诠释了微软云计算服务的核心价值,并逐步成为业界的事实标准和服务准则。

张美波表示,虽然我们谈的是云计算安全,但是从技术架构层面上来看,云计算安全只是一个整体性的名称代词而已。

因为云计算本身的技术架构中包含了多个不同的产品组件,例如身份验证、网络、计算节点、存储、应用和数据等,这些产品组件是紧密结合一起工作,用户基于具体云计算业务场景和使用功能的不同而具体使用。

所以我们需要看整体,更要看局部。不同的技术组件之间,从安全的角度来看,有集成耦合,也要考虑解耦合。开发者和企业需要评估在不同层次和不同组件之间的安全控制措施,基于和参考微软“4S”安全原则(Secure by design, Secure by default, Secure in deployment and Secure in operation),和“假定被攻击”、“层级隔离保护”、“零信任架构”等安全理念和安全架构,实现完善的纵深防御和监测体系。

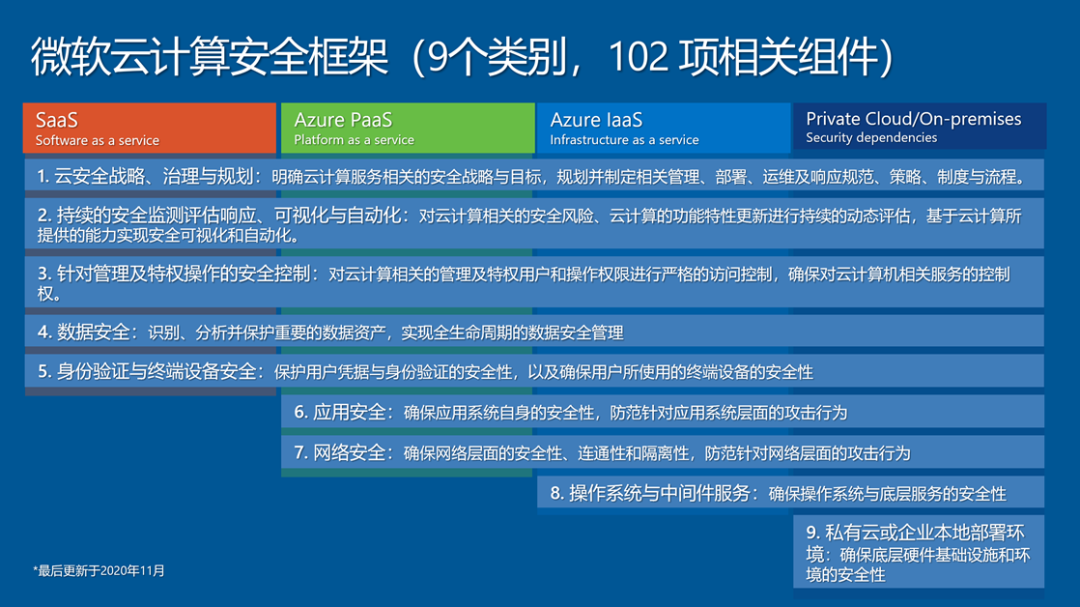

为了更好保护微软云计算服务的用户、应用、服务和数据,基于云计算的实际应用场景,结合微软 Azure 云计算平台的安全能力输出,以及微软对于云计算安全的*佳实践经验,微软特别制定了微软的云计算安全框架,针对不同的云计算服务场景(SaaS、PaaS、IaaS和私有云/On-premises环境)具有 9 个类别的、超过 102 种安全控制能力,从而完善地保护 Azure 云计算相关应用、服务和数据的整体安全性:

三步打造云安全防护体系

上述的云计算安全框架较复杂,张美波具体举例道:

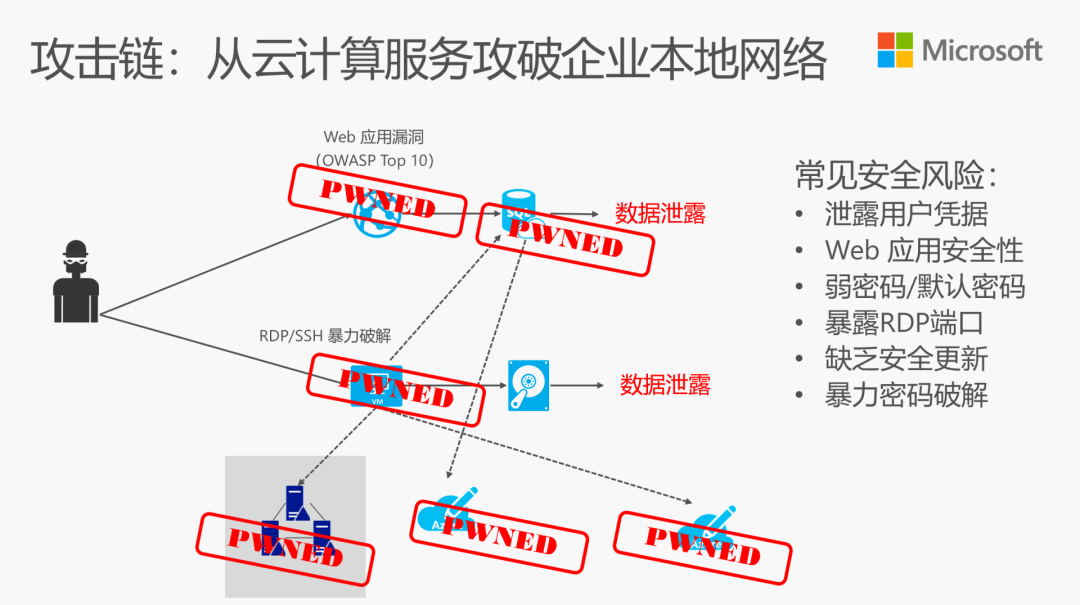

在云计算安全中,目前*常见的两个安全风险均位于边界部分。一是 Web 应用层面的漏洞,二是针对虚拟机管理界面(例如远程桌面和SSH)的暴力破解。

当入侵者通过这两个攻击手段打开突破口之后,就可以充分的在租户的云计算环境中进行横向移动、凭据窃取、权限提升和数据泄露等后续攻击操作等,从而逐步扩大攻击的影响范围,持续维持控制权、命令控制、监控和潜伏等。

面对这些威胁,开发者和企业该如何应对?

张美波分享了三点经验:

首先,在云计算服务体系下,安全责任是基于“共享责任模型”的。基于具体所使用的云计算服务类型的不同,您所拥有的安全控制和能力也不同。

其次,可利用 Azure 平台相关的安全能力,基于自身的具体服务配置和需求,按照*佳安全实践进行相关的安全加固和防范控制。针对上面这个例子,我们需要通过不同层次的安全控制能力实现纵深防御安全防护体系,例如包括但不限于:

- 在网络层面,是否需要对 Internet 开放管理界面的访问?是否可以通过 Just-in-time VM access 来实现按需请求的动态访问许可?是否限定只允许从特定IP地址来源的访问?是部署 Azure Firewall 实现网络层面的访问控制?还是通过Network Security Gateway来进行TCP/IP层面的访问控制?云计算服务内部网络是否实现微隔离和层级隔离保护?

- 在 Web 应用层面,是否部署了 Azure WAF 来实现针对 Web 应用层访问的安全控制?是否对 Web 应用代码进行过安全扫描分析或者渗透测试?Web 应用的开发是否遵循 SDL 或者 DevSecOps 的安全标准规范?相关的 API 接口是否通过 Azure API Management 进行统一管理?

- 在数据和存储方面,相关的密钥和机密数据是否通过 Azure Key Valut 进行统一管控?数据的分层分级、访问控制和角色管理如何实现?数据存储和传输的安全性如何保障?

- 在身份验证与凭据层面,VM 相关的用户身份验证和访问控制如何实现?是否需要与其他身份验证系统例如 Azure AD 或者活动目录做集成?Web 应用相关的身份验证技术、算法与凭据如何安全控制?是否采用多因素身份验证方式或者强系统绑定?

- 在高可用性和业务连续性方面,整体的高可用性要求是什么?需要采用什么部署架构?数据的高可用性和备份如何实现?是否使用异地容灾/多活等高可用性架构?

第三,张美波建议,开发者和企业与 Azure 平台合作,通过利用云计算平台的安全监测和情报能力,加强针对安全攻击的监测和响应,实现安全可视化、安全态势感知与主动防御。如可集成 Azure 提供的安全态势管理平台 Azure Security Center 和 SOC 平台 Azure Sentinel,它们均集成了微软智能安全图谱(Microsoft Security Graph)所提供的及时、强大的安全情报,从而实现完善的安全监测与主动防御。

未来展望

*后,张美波打 call 道,微软是全球超一流的网络安全企业,也是全球网络安全的基石。安全对于微软而言不仅仅是为用户提供的产品和服务,也是微软的社会责任。因此微软在技术认证、服务可用性上成绩斐然:

1、在安全合规、隐私控制、透明性等上,微软 Azure 平台在全球 50 多个国家及地区拥有超过 90 项的安全控制、安全合规、数据保护和隐私控制认证(如 ISO 27001、ISO 27018、SOC1、SOC 2、SOC3、FedRAMP、HITRUST、MTCS、IRAP 和 ENS等),这是全球云计算服务平台中*多的。除此之外,微软 Azure 平台还拥有超过 35 种的全球特定行业的安全合规和认证要求,包括健康、政府、金融、教育、制造和媒体等行业。

2、在高可用性上,基于具体服务、所在区域的不同,Azure 承诺*高达99.99% 的服务可用性,写入到服务级别协议中。Azure 数据存储达到业界*高的备份数量指标,可确保安全、可靠、灵活、高效的云服务。

3、在云计算平台的安全技术/安全控制能力上,如上文提到,在 2020 年Gartner《Solution Comparison for the Native Security Capabilities 》报告上,微软 Azure 的安全技术能力评分高居全球云厂商的榜首。

展望未来,张美波相信微软会持续地加强与全球政府机构的合作、领导全球网络行业合作,持续在安全研发方面投入巨资,通过内建的、原生的智能、集成的安全体系和产品技术,守护全球企业与个人用户网络安全,护航企业数字化转型。

更多资料:https://azure.microsoft.com/zh-cn/overview/security/

嘉宾简介:

张美波先生现任微软顾问咨询服务大中华区Cybersecurity首席架构师,具有微软大师、CISSP、CCSP和PMP等行业相关认证。他主要负责微软网络安全服务业务在中国的战略规划、技术实施和项目执行,并负责多个全球 500 强客户的微软企业服务的技术规划、服务实施和项目管理。他是微软全球企业服务体系级别*高的技术专家之一,曾参与过全球*大活动目录环境的全球优化项目,负责其亚太区的部分;他还是全球*大 Exchange 服务器企业部署环境的架构师,并在多个具有全球排名前列的 Top 超大规模企业环境客户担任微软方的安全架构师和“红军/蓝军”顾问,负责相关的安全架构体系规划设计部署、 APT 攻击相关防范、安全运营及安全响应等。

除此之外,张美波先生还担任(ISC)² 西南分会的会长一职。(ISC)² 西南分会是全球*大的网络安全/信息安全领域认证机构、非营利组织 (ISC)² 在中国大陆西南本地的官方分会,主要覆盖四川、重庆、云南和贵州等西南区域,会员均为网络安全/信息安全领域相关的专业人士。