项目中本来已使用Zxing来实现二维码功能,但是在ZXing的识别效率太低,以至于在某些*端情况下,识别效果实在无法忍受,这不一定是算法问题,应该很大原因在于Zxing使用java实现。没办法只能尝试使用ZBar开源库,这个库是基于c/c++的,相比ZXing识别速度快很多是众所周知的!

下面贴出我完整的编译ZBar过程

一、下载源码

到ZBar的Github托管主页上下载ZBar;

在ZBar的Github托管主页上点击Android目录,看下面的说明,告知我们编译ZBar的Android SDK需要libiconv,所以我们先去下载libiconv。

二、编译libiconv

编译libiconv需要在linux环境下,我使用的是Cygwin客户端,但是死活编译的都不行,*后还是使用参考博客提供的编译好的;

三、编译zbar

把刚才编译好的libiconv放入我们项目的jni文件夹。

解压刚才下载好的Zbar,首先把Zbar的头文件所在文件夹zbar/include放入我们项目的jni文件夹下。

把Zbar对java的接口文件zbarjni.c放入我们项目的jni文件夹,zbrjni.c在zbar/java文件夹下。

把Zbar的核心库文件所在的文件夹zbar/zbar放到我们项目的jni文件夹下。

把Zbar编译时需要的Android.mk、Applicaiton.mk、config.h从zbar\android\jni下拷贝到我们项目的jni文件夹下。

此时我们项目的jni文件夹是这样的:

理论上现在可以开始编译了吧,但是呢因为我们改动了zbar的文件夹结构,所以我们要对Android.mk进行改动,主要改的是文件夹路径和文件路径,修改后的Android.mk的内容如下:

MY_LOCAL_PATH := $(call my-dir)

# libiconv

include $(CLEAR_VARS)

LOCAL_PATH := $(MY_LOCAL_PATH)

LOCAL_MODULE := libiconv

LOCAL_CFLAGS := \

-Wno-multichar \

-D_ANDROID \

-DLIBDIR=”c” \

-DBUILDING_LIBICONV \

-DBUILDING_LIBCHARSET \

-DIN_LIBRARY

LOCAL_SRC_FILES := \

libiconv-1.15/lib/iconv.c \

libiconv-1.15/libcharset/lib/localcharset.c \

libiconv-1.15/lib/relocatable.c

LOCAL_C_INCLUDES := \

$(LOCAL_PATH)/libiconv-1.15/include \

$(LOCAL_PATH)/libiconv-1.15/libcharset \

$(LOCAL_PATH)/libiconv-1.15/libcharset/include

include $(BUILD_SHARED_LIBRARY)

LOCAL_LDLIBS := -llog -lcharset

# —————————————————–

# libzbar

include $(CLEAR_VARS)

LOCAL_PATH := $(MY_LOCAL_PATH)

LOCAL_MODULE := zbar

LOCAL_SRC_FILES := \

zbarjni.c \

zbar/img_scanner.c \

zbar/decoder.c \

zbar/image.c \

zbar/symbol.c \

zbar/convert.c \

zbar/config.c \

zbar/scanner.c \

zbar/error.c \

zbar/refcnt.c \

zbar/video.c \

zbar/video/null.c \

zbar/decoder/code128.c \

zbar/decoder/code39.c \

zbar/decoder/code93.c \

zbar/decoder/codabar.c \

zbar/decoder/databar.c \

zbar/decoder/ean.c \

zbar/decoder/i25.c \

zbar/decoder/qr_finder.c \

zbar/qrcode/bch15_5.c \

zbar/qrcode/binarize.c \

zbar/qrcode/isaac.c \

zbar/qrcode/qrdec.c \

zbar/qrcode/qrdectxt.c \

zbar/qrcode/rs.c \

zbar/qrcode/util.c

LOCAL_C_INCLUDES := \

$(LOCAL_PATH)/include \

$(LOCAL_PATH)/zbar \

$(LOCAL_PATH)/libiconv-1.15/include

LOCAL_SHARED_LIBRARIES := libiconv

include $(BUILD_SHARED_LIBRARY)

然后在Application.mk中填写你要编译的平台,如果想全部编译:

APP_ABI := all

1

1

如果要指定编译某几个平台,把平台名称依次空格隔开写上即可:

APP_ABI := armeabi armeabi-v7a x86 x86_64 mips mips_64 arm64_v8a

1

1

此时我们用命令行进入项目的jni文件夹的父目录,然后此时执行ndk-build进行编译。

四、zbar中文乱码问题

1、在sourceforge下载zbar源码,修改了文件

zbar/qrcode/qrdectxt.c

,62行左右,将编码标准ISO8859-1改为GBK或者GB18030,如下:

/*latin1_cd=iconv_open(“UTF-8″,”ISO8859-1”);*/

latin1_cd=iconv_open(“UTF-8″,”GB18030”);

2、继续修改上面的文件 zbar/qrcode/qrdectxt.c,164行左右,调换解码顺序,将中文解码调到首位如下:

/*enc_list[0]=sjis_cd;

enc_list[1]=latin1_cd;*/

enc_list[0]=latin1_cd;

enc_list[1]=sjis_cd;

经过这两部调整,应该就能解决中文乱码的问题;(当然修改源码后,要记得重新执行ndk-build编译zbar)。

3、通过1、2两部基本已经解决大部分中文乱码问题,但是对于某些中文,依旧是乱码,如二维码内容是“粤8888”,“粤”字就会被识别为乱码;

该问题参考博客,只需在识别出二维码数据后,判断识别结果数据是否是日文编码“Shift_JIS”,是的话,转换为“utf-8”编码,如下:

try {

String encodeResust = new String(qrCodeString.getBytes(“Shift_JIS”), “utf-8”);

LogUtils.d(TAG + “–decodeBarcodeZbar–将‘Shift_JIS’编码格式转成‘utf-8’:” + encodeResust);

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

LogUtils.e(TAG + “–decodeBarcodeZbar–识别结果不是‘Shift_JIS’编码格式”);

}

五、将zbar的java代码导入项目

把zbar/Java下在net.sourceforge.zbar包和里边的java文件拷贝到你的项目的java目录下,大概结构如下:

注意对照一下so库和Image.java,ImageScanner.java,Symbol,java,SymbolSet.java四个java文件中声明静态库的名称是否需要修改,

因为我的so库名称是libzbar.so,所以静态库的声明代码需要改为:

System.loadLibrary(“zbar”);

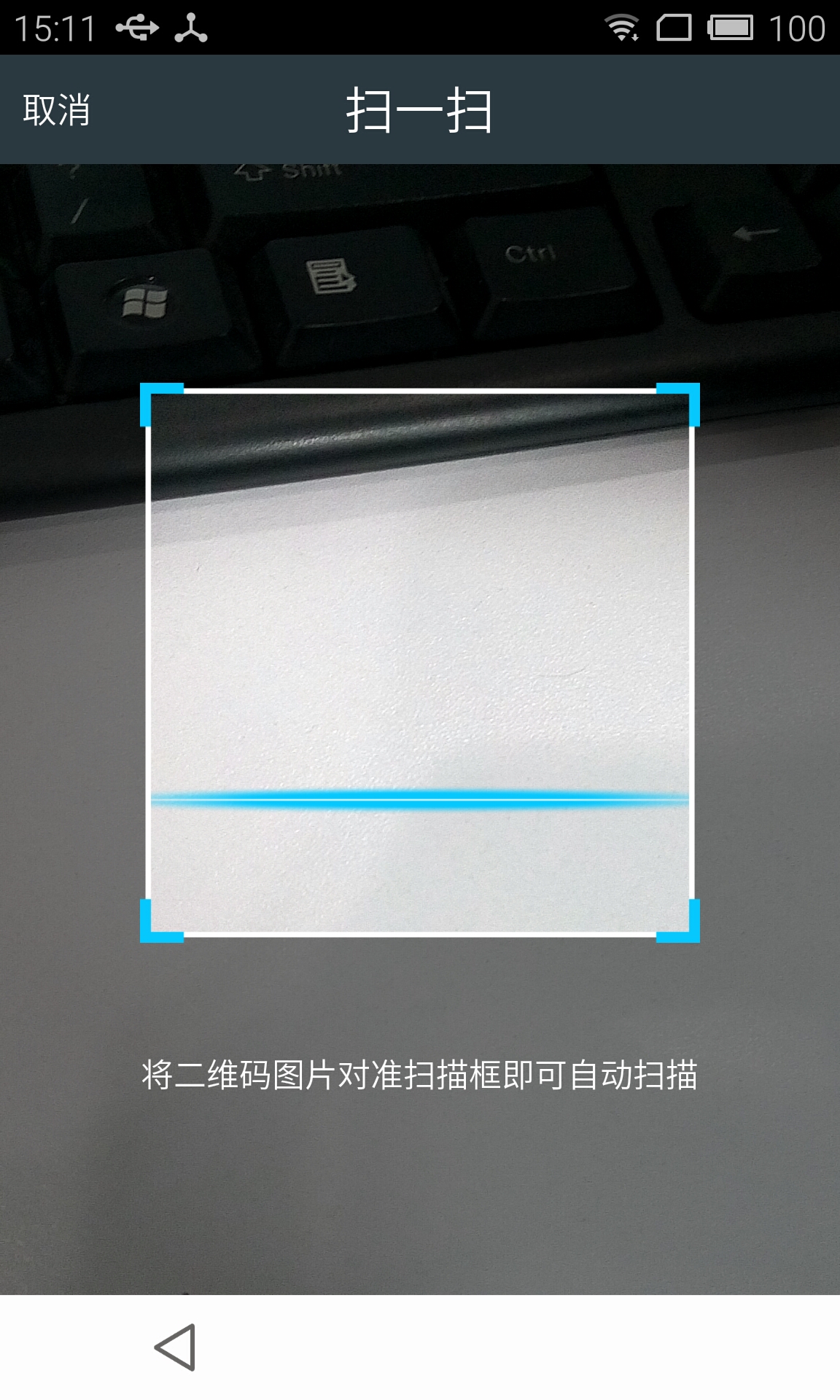

六、Zbar调用

这里就不贴摄像头的调用和界面代码了,只贴一下调用Zbar识别二维码的代码:

/**

* 使用Zbar库识别二维码

* @param imageData 图像数据(摄像头返回的)

* @param width 图像的宽

* @param height 图像的高

* @param scanRect 扫描区域

*/

public static String decodeBarcodeZbar(byte[] imageData, int width, int height, Rect scanRect){

long start = System.currentTimeMillis();

Image barcode = new Image(width, height, “Y800”);

barcode.setData(imageData);

// 指定二维码在图片中的区域,也可以不指定,识别全图。

if(null != scanRect) barcode.setCrop(scanRect.left, scanRect.top, scanRect.width(), scanRect.height());

String qrCodeString = null;

ImageScanner mImageScanner = new ImageScanner();

int result = mImageScanner.scanImage(barcode);

if (result != 0) {

SymbolSet symSet = mImageScanner.getResults();

for (Symbol sym : symSet)

qrCodeString = sym.getData();

}

LogUtils.w(TAG + “–decodeBarcodeZbar: 总耗时:” + (System.currentTimeMillis() – start));

if (!TextUtils.isEmpty(qrCodeString)) {

// 成功识别二维码,qrCodeString就是数据。

LogUtils.d(TAG + “–decodeBarcodeZbar–识别成功:” + qrCodeString);

try {

String encodeResust = new String(qrCodeString.getBytes(“Shift_JIS”), “utf-8”);

LogUtils.d(TAG + “–decodeBarcodeZbar–将‘Shift_JIS’编码格式转成‘utf-8’:” + encodeResust);

return encodeResust;

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

LogUtils.e(TAG + “–decodeBarcodeZbar–识别结果不是‘Shift_JIS’编码格式”);

return qrCodeString;

}

}else{

LogUtils.d(TAG + “–decodeBarcodeZbar–识别失败”);

return null;

}

}

————————————————